Em meio a tantos temas que dominaram as discussões em 2020, a cibersegurança conseguiu se destacar. Somente em outubro, a agência de cibersegurança e segurança de infraestrutura do governo dos EUA emitiu em média um alerta por dia para indústrias e empresas. O líder da comissão de segurança e câmbio chegou a recomendar que as empresas aumentassem a vigilância para se proteger de uma possível onda de ataques.

A boa notícia é que muitas empresas estão atentas. A conscientização sobre cibersegurança cresceu em ritmo acelerado. Uma pesquisa recente descobriu que quase 80% das empresas classificam a segurança cibernética entre suas cinco principais preocupações, um aumento significativo em relação aos pouco mais de 60% em 2017.

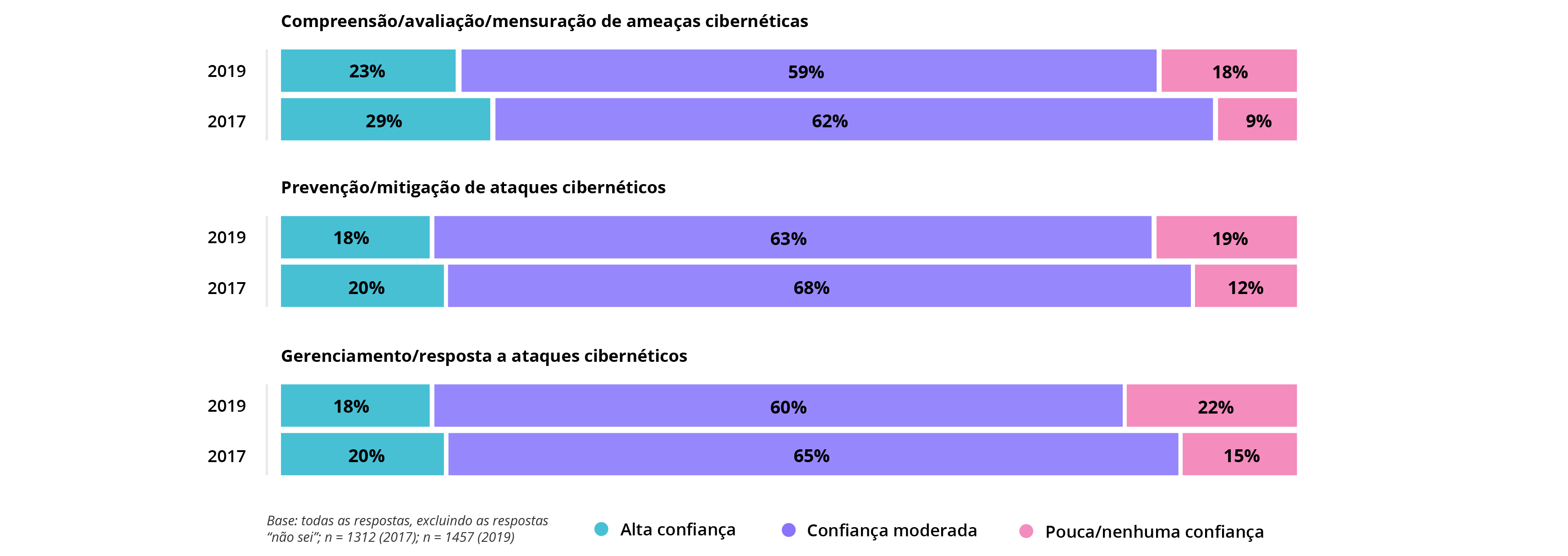

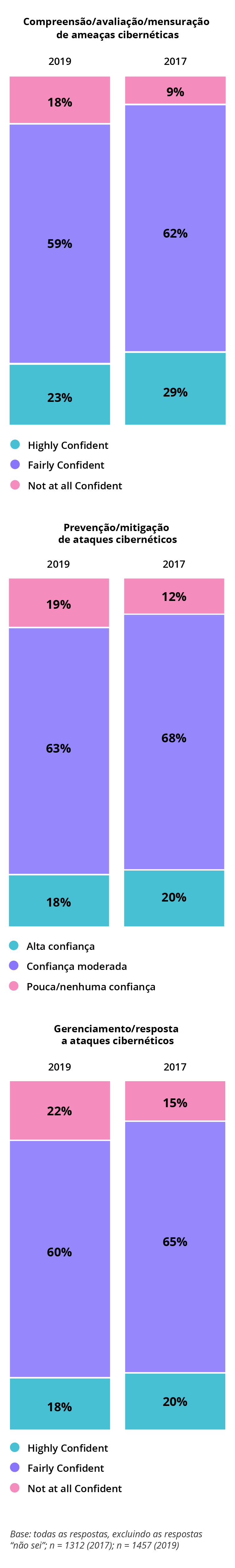

Ao mesmo tempo, a confiança das empresas em sua capacidade de lidar com a cibersegurança na prática está diminuindo. É fácil entender por quê: novas tendências e tecnologias significam um fluxo constante de novas ameaças, obrigando as empresas a ajustar constantemente sua capacidade de resposta.

A confiança nas medidas de resiliência cibernética caiu de 2017 para 2019

De longe, a maior mudança nos últimos anos está na natureza dos sistemas que as empresas estão tentando proteger. A conectividade onipresente tornou os sistemas mais fáceis de controlar e abriu mais possíveis pontos de entrada para ameaças. O aumento do trabalho remoto e das atividades online impulsionadas pela pandemia evidenciou as vantagens e também as desvantagens da conectividade. Uma pesquisa recente com lideranças executivas de tecnologia dos EUA, por exemplo, descobriu que 89% das organizações foram alvos de malware relacionado à COVID-19.

Além disso, a pandemia mudou significativamente o comportamento humano, trazendo implicações negativas para a segurança. “Para muitas pessoas, a única forma de socializar agora é digitalmente”, observa Harinee Muralinath, Capability Lead na Thoughtworks. “As pessoas estão online com mais frequência, estão socializando mais em plataformas digitais e estão preocupadas com a situação atual, então há definitivamente uma taxa de conversão maior em clickbaits. Temos visto um aumento em golpes elaborados de phishing explorando o medo humano em torno da pandemia.”

Considerando que o número de ameaças não deve diminuir, a única forma eficaz de responder é tornar a segurança igualmente dinâmica. A segurança precisa ser escalada para acompanhar a expansão dos limites da empresa e o cenário de ameaças – uma capacidade que as estruturas tradicionais de segurança e as soluções padronizadas não oferecem.

“Enquanto a segurança for apenas um item a ser riscado, ela não vai gerar os resultados necessários”, afirma Jim Gumbley, Cyber Security Principal na Thoughtworks. Para isso, é necessária uma mudança cultural. Mas por onde as organizações devem começar?

“Enquanto a segurança for apenas um item a ser riscado, ela não vai gerar os resultados necessários. Isso requer uma mudança cultural.”

Jim Gumbley

Cyber Security Principal, Thoughtworks

Conheça seus pontos fracos

A primeira etapa é reconhecer que a natureza das ameaças mudou, e que é necessário mudar também a estratégia para enfrentar as novas realidades de segurança – criadas pela proliferação de modelos de conectividade, dados e computação em nuvem.

Computação em nuvem

A migração em massa de servidores internos para a arquitetura baseada em nuvem traz algumas vantagens de segurança inerentes. Por ser fundamental para seus modelos de negócio, as principais provedoras de serviços de nuvem investem e priorizam a segurança de uma forma que poucas empresas conseguem igualar. Por isso, qualquer sistema hospedado na nuvem tem um alicerce de defesa sólido.

“Definitivamente, há uma vantagem em migrar para a nuvem, pois você se beneficia dos recursos quase sempre superiores das principais provedoras de nuvem para proteger seu hardware e suas redes”, afirma Robin Doherty, Lead Security Architect na Thoughtworks.

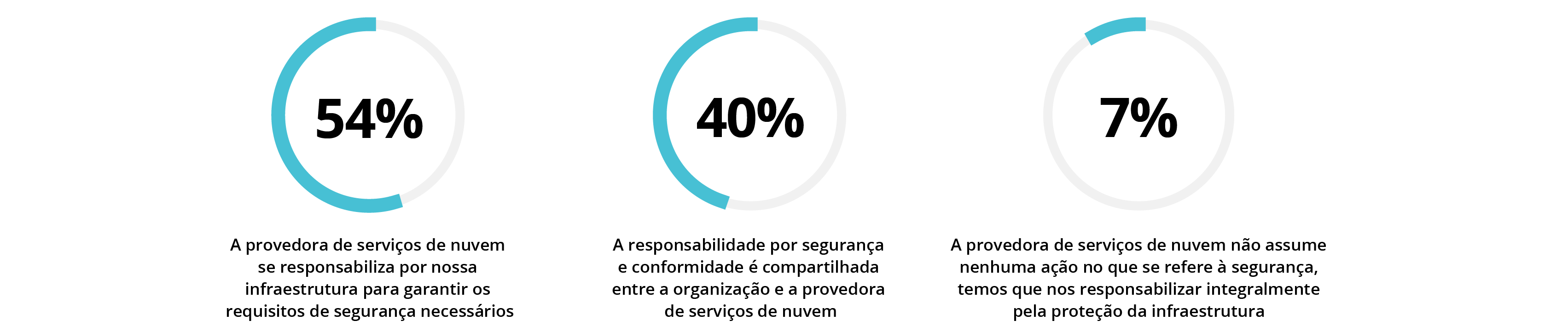

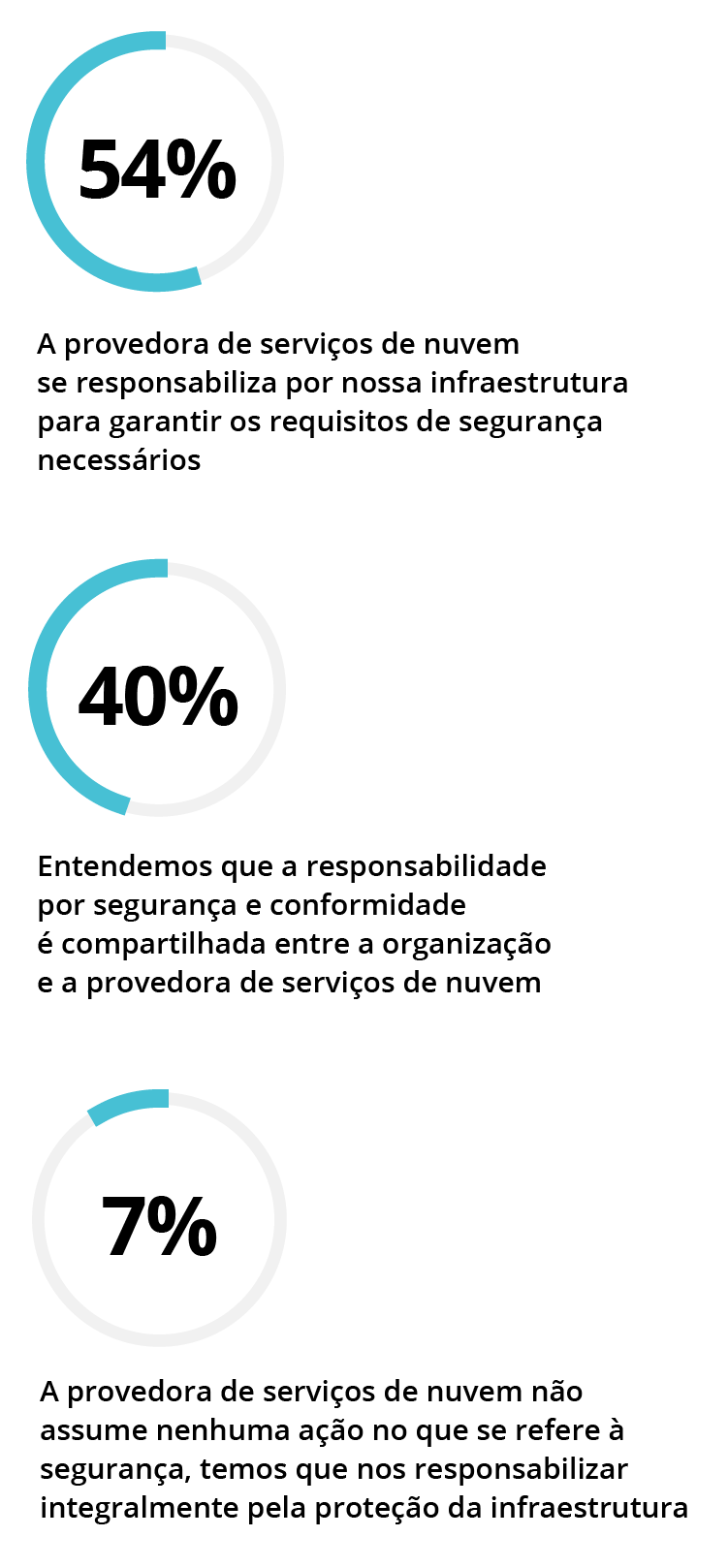

O problema é que algumas empresas presumem que confiar seus ativos a uma provedora de nuvem significa que a segurança está efetivamente coberta. Um estudo recente com empresas em quatro grandes mercados da região Ásia-Pacífico revelou que mais da metade acredita que todos os requisitos de infraestrutura de segurança são gerenciados por sua provedora de serviços de nuvem, e apenas 40% entendem que a segurança é uma responsabilidade compartilhada. Essa confusão acontece apesar de, como Doherty destaca, a maioria das provedoras de nuvem explicitar até onde vão suas obrigações, enquanto disponibilizam a clientes muito espaço para introduzir vulnerabilidades.

Equívocos comuns de responsabilidade

Há também um ponto técnico básico sobre a nuvem que a torna mais arriscada em alguns aspectos. “Se você tem uma rede local e não consegue configurá-la corretamente, não é qualquer pessoa que vai conseguir acessá-la, o que limita a extensão do problema, porque há um certo grau de separação física”, explica Gumbley. “A nuvem foi projetada para se conectar à Internet, então mesmo pequenos erros podem ter um alcance enorme.”

Na nuvem, qualquer sistema é, na prática, tão forte quanto seu elo mais fraco. E como observa Neelu Tripathy, Security Practice Lead na Thoughtworks, às vezes esses elos são muito fracos.

“Como tudo é tão distribuído, se você analisar pela perspectiva de quem invade, ficou muito mais difícil chegar até os sistemas de back-end”, ela afirma. “O perfil dos alvos está mudando, para explorar indivíduos. Engenharia social, phishing e similares têm funcionado como portas de entrada para organizações.”

A conectividade habilitada pela nuvem também é uma faca de dois gumes, pois disponibiliza para pessoas mal-intencionadas muitos dos recursos e capacidades que podem ajudar as empresas.

“Com a ascensão do código aberto, de sistemas em nuvem com alto poder de processamento e linguagens que facilitam a criação de scripts, você não precisa ter grandes habilidades de programação para criar um bot capaz de testar o quão vulnerável um sistema é”, diz Muralinath. “E se você estiver usando plataformas subjacentes ou contêineres que encontrou na Internet, muitas pessoas já fizeram o mesmo, o que significa que essas ferramentas vêm com vulnerabilidades conhecidas. Um amplo repositório de conhecimento foi disponibilizado também para indivíduos mal-intencionados.”

“Como tudo é tão distribuído, o perfil dos alvos está mudando, para explorar indivíduos. Engenharia social, phishing e similares têm funcionado como portas de entrada para organizações.”

Neelu Tripathy

Security Practice Lead, Thoughtworks

Dados

Junto com a ascensão das plataformas de nuvem, houve uma mudança radical na forma como as pessoas veem seus dados, o que obrigou as empresas a considerar a segurança dos dados.

“As empresas estão dando cada vez mais importância à privacidade, não necessariamente porque passaram a se preocupar mais com sua base de clientes, mas porque o comportamento da sociedade, de governos e jurisdições mudou”, diz Doherty.

Há menos organizações adotando hábitos potencialmente perigosos, como o uso de informações de clientes em ambientes de teste ou o compartilhamento de dados confidenciais em dispositivos USB, observa Doherty. Como resultado, em muitas empresas, a proteção aos dados ganha cada vez mais força. Mas isso não muda o fato de que o crescimento exponencial do volume de dados – e seu uso em iniciativas de inteligência – os torna um alvo maior e mais tentador.

O uso de tecnologias baseadas em dados como IA e aprendizado de máquina para orientar decisões de negócios também pode introduzir novas dimensões de risco, de acordo com Gumbley.

“Ter sistemas de IA capazes de explicar por que tomaram uma decisão específica é muito difícil”, diz ele. “Se alguém consegue manipular aquele sistema, você pode nem mesmo ser capaz de detectar, porque você não entende nem por que uma determinada decisão foi tomada. Para proteger qualquer sistema, você precisa entendê-lo, e isso pode ser um desafio, dada a forma como certos sistemas de suporte à decisão são implantados.”

“Para proteger qualquer sistema, você precisa entendê-lo, e isso pode ser um desafio, dada a forma como certos sistemas de suporte à decisão são implantados.”

Jim Gumbley

Cyber Security Principal, Thoughtworks

A Internet das Coisas

O aumento na adoção da Internet das Coisas (IoT) permitiu que as empresas automatizassem muitas funções críticas, incluindo, em alguns casos, a própria segurança. Mas à medida que mais dispositivos conectados são implantados em pontos críticos do processo de produção, ou são submetidos a um contato mais estreito com profissionais e clientes, a superfície de ataque da empresa se expande.

“Já ouvi casos de dispositivos como termômetros sendo hackeados”, diz Muralinath. “É um exemplo de uma porta de entrada para invasão de uma rede, onde outros dispositivos e dados poderão ser acessados. A conectividade é algo que também ampliou o panorama de ameaças.”

Particularmente quando integra sistemas que gerenciam ativos essenciais, como instalações de saúde ou infraestrutura, a segurança da IoT "torna-se crítica, porque o impacto é direto e é físico", explica Tripathy.

Infelizmente, “muitos produtos de IoT apresentam falhas de segurança”, afirma Doherty, acrescendo que esses produtos vêm com configurações padrão problemáticas ou senhas que podem nunca ser otimizadas ou atualizadas.

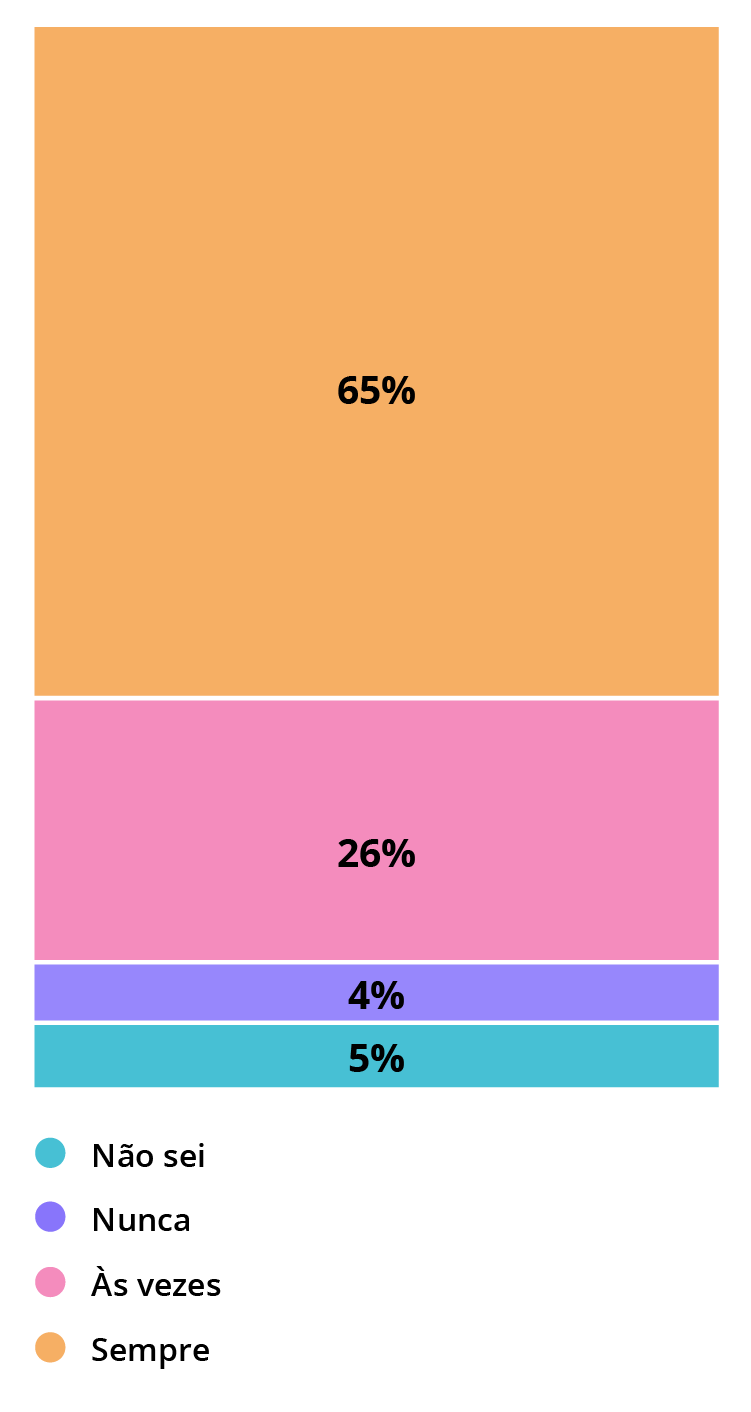

Isso é particularmente preocupante quando mais pessoas passam a trabalhar remotamente, e os limites entre os dispositivos pessoais e de trabalho ficam confusas. Um novo estudo da US National Cyber Security Alliance, por exemplo, mostrou que cerca de um terço das pessoas que usam dispositivos conectados não costumam se preocupar em alterar as senhas padrão, e que metade acessa redes WiFi desprotegidas com frequência.

Você tem o hábito de alterar as configurações de senha padrão em seus dispositivos conectados?

É mais um argumento para que as empresas criem arquiteturas de 'confiança zero', o que é equivalente a dizer que “não se deve confiar nos dispositivos só porque estão em sua rede, e não se deve confiar em tudo que um sistema faz só porque você criou esse sistema”, explica Doherty.

Cadeias de suprimento complexas

Outra vulnerabilidade comum é a tendência das empresas de se concentrar em suas próprias práticas, negligenciando ou subestimando os riscos apresentados por cadeias cada vez mais emaranhadas de fornecedoras, produção e suprimentos.

Em muitos casos, as pessoas podem não estar cientes de todas as diferentes organizações por trás dos sistemas que usam. Em todo o vasto espectro de provedoras de serviços de software, fornecedoras e parceiras de distribuição, Gumbley diz, "basta um elo fraco na cadeia, que não tenha bons padrões de segurança de software", para um problema surgir.

Infelizmente, não existem atalhos para contornar com essa possibilidade. É necessária uma avaliação minuciosa dos acordos de serviço e dos padrões mantidos por parceiras para detectar possíveis deficiências.

“Garantir que você tenha bons padrões de conformidade em toda a sua cadeia de suprimentos pode ser um processo demorado, mas com um grande impacto positivo”, diz Gumbley.

De políticas de segurança a uma cultura de segurança

Tecnologia, arquiteturas de confiança zero e treinamentos podem ajudar as empresas a lidar com os desafios de segurança emergentes, mas para especialistas da Thoughtworks, até mesmo os times mais competentes podem apenas almejar construir uma rede de segurança parcial, e falhas ocasionais são quase inevitáveis.

Em vez de se concentrar no objetivo irreal de tornar a organização imune a ataques, as lideranças do negócio devem priorizar a mudança na forma como a segurança é percebida. “O maior problema com a segurança é a mentalidade”, diz Muralinath.

A primeira percepção a ser combatida é a de que a segurança é responsabilidade exclusiva de uma equipe autônoma. “Você não pode mais ter uma equipe de segurança central que atua como guardiã, decidindo o que pode ir para a produção, seguindo uma lista de tarefas, revisando tudo que é implantado a cada seis meses e dizendo aos times de entrega o que fazer”, diz Doherty. “Os times estão o tempo todo implantando agora, e o estilo antigo de controle não funciona mais.”

“Você não pode mais ter uma equipe de segurança central que atua como guardiã, revisando tudo que é implantado a cada seis meses e dizendo aos times de entrega o que fazer. Os times estão implantando o tempo todo agora, e o estilo antigo de controle não funciona mais.”

Robin Doherty

Lead Security Architect, Thoughtworks

“A segurança em silos, baseada em conformidade, com muito foco em hardware e firewalls, é quase um teatro ou uma fachada para mostrar às pessoas que algo está sendo feito”, concorda Gumbley. “Isso deixa as empresas vulneráveis a todos os riscos existentes.”

A abordagem que melhor prepara as empresas para o futuro é posicionar a segurança como um esforço coletivo, no qual cada função, tendo algo a perder, também tem um papel a ser cumprido. “A segurança deve ser baseada em diferentes perspectivas”, explica Gumbley. “Tecnologistas podem não entender o valor particular de um determinado conjunto de dados, mas outra equipe entenderá porque vive e respira esses dados. O departamento jurídico, de RH ou outras partes da empresa geralmente entendem o que está em jogo e o que pode dar errado com mais propriedade do que uma pessoa responsável por configurar um firewall.”

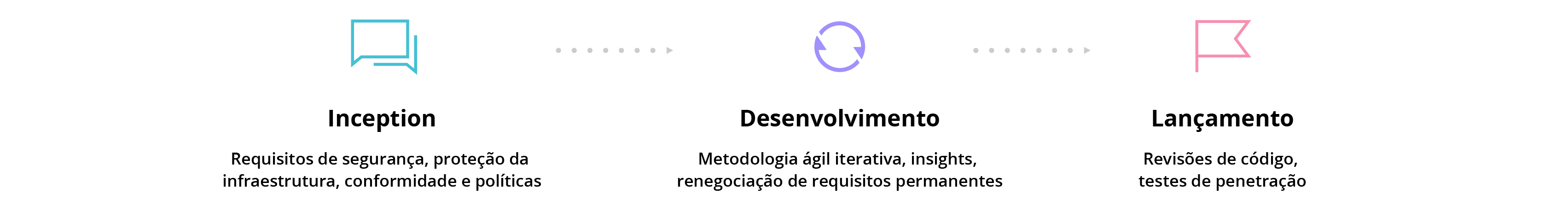

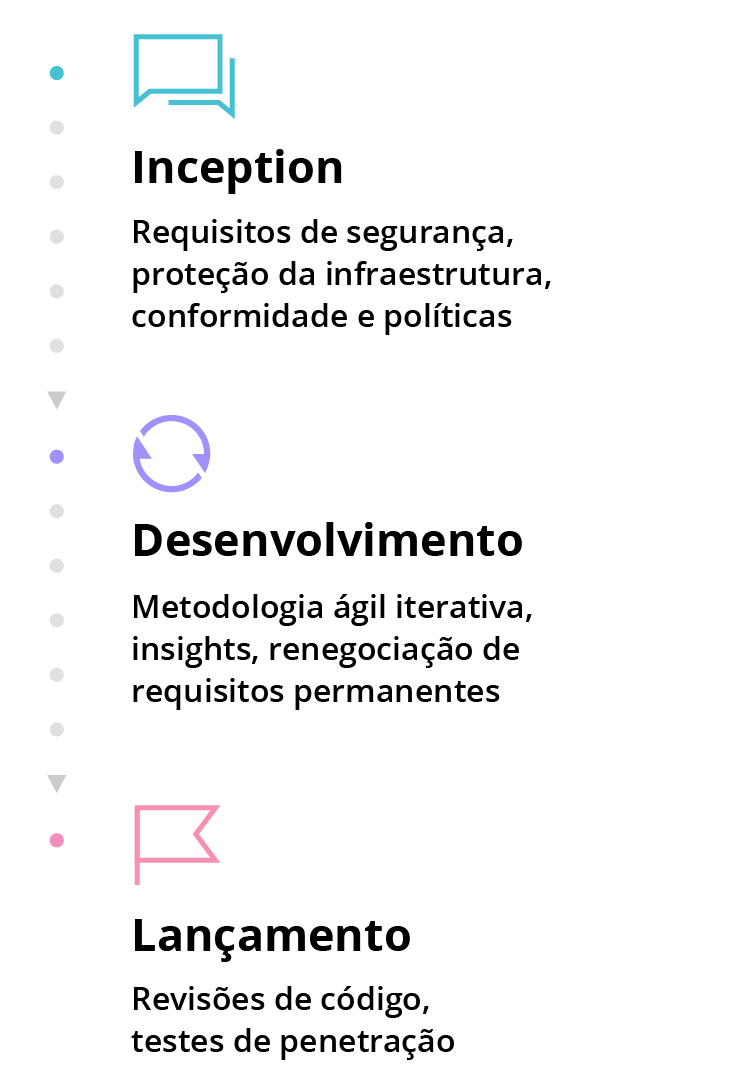

“As empresas podem promover uma cultura de segurança mais colaborativa, destacando membros da equipe de segurança para atuar como consultores internos”, diz Doherty. O trabalho de segurança executado dentro dos times de projeto incorpora mecanismos de defesa em todo o processo de desenvolvimento e evita o “sanduíche de segurança”, ou seja, verificações sendo aplicadas apenas no início e ao final de um projeto, com resultados potencialmente negativos.

Sanduíche de segurança

“Adicionar uma pessoa de segurança a uma equipe multifuncional significa que você está fazendo um trabalho melhor de redução de riscos à medida que o projeto avança”, explica. “Dessa forma, você evita uma situação em que o projeto ou os requisitos mudam ao longo do tempo e, quando a equipe de segurança retorna ao final, identifica uma série de problemas. E, então, você precisa ter uma conversa terrível sobre a necessidade de adiar o lançamento do produto.”

Tornar a segurança mais democrática pode envolver mudanças organizacionais delicadas que remodelam o equilíbrio entre controle e responsabilidade, pontua Muralinath. Isso significa que o processo deve ser acompanhado e apoiado pela alta administração e alcançar todos os níveis da empresa.

“As pessoas mais próximas da base, como gerentes de produto, podem não entender que a responsabilidade pela segurança agora também está em suas mãos”, diz Muralinath. “Muitas vezes, existe uma tendência de adiar as coisas. 'Vamos construir um recurso primeiro, vamos lançar isso para o público e nos preocupamos com a segurança mais tarde'. Há uma necessidade grande de educação nesse nível médio de gestão.”

“É importante educar e criar uma consciência em torno das técnicas de segurança”, concorda Tripathy. “Dizer às pessoas exatamente o que é crítico para a organização, quais são os ativos do negócio, quais dados podem ou não ser divulgados publicamente. Quando o 'novo normal' é virtual e social, precisamos desenvolver o pensamento crítico nas pessoas da empresa em geral – não apenas quando elas estão programando, mas também quando estão envolvidas com atividades do dia a dia.”

Lidando com o déficit de talentos

Uma grande vantagem de construir recursos de segurança coletivamente é que isso pode ajudar a empresa a lidar com a escassez real e urgente de talentos em cibersegurança.

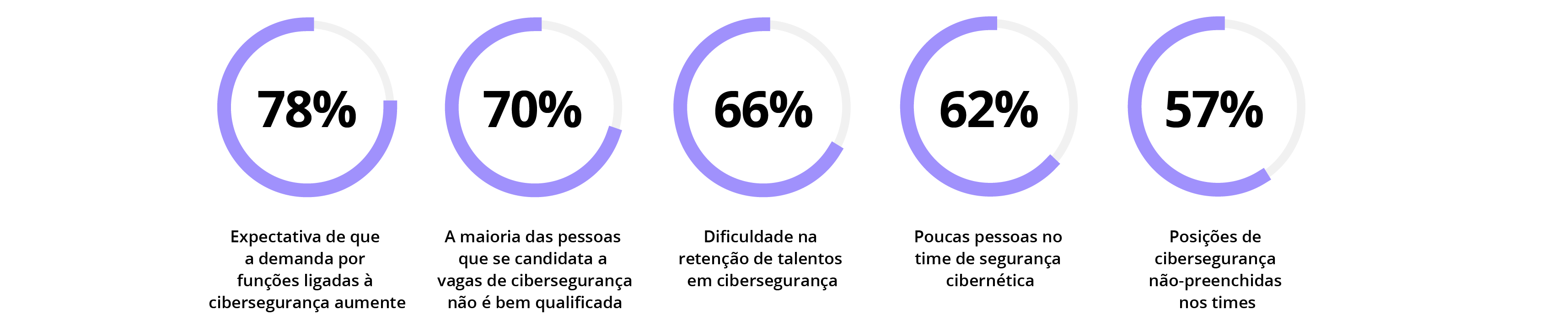

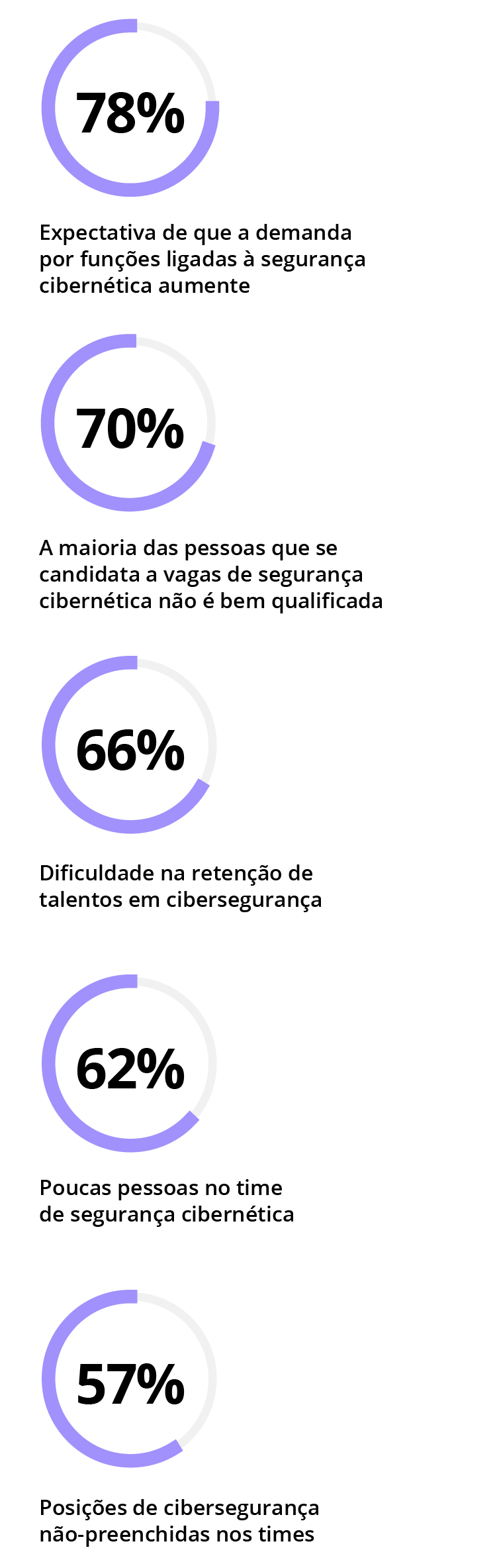

De acordo com a associação de governança de TI global ISACA, mais de 60% das organizações acreditam que faltam pessoas em seus times de cibersegurança e 66% acham difícil manter os talentos em segurança cibernética, principalmente porque são com frequência recrutados por outras empresas.

O estado da cibersegurança em 2020

Embora especialistas em segurança cibernética sempre tenham seu lugar, “há um problema quando você pensa em segurança isoladamente”, observa Muralinath. “Você precisa desenvolver o talento nas equipes existentes para que elas entendam os passos a mais que precisam ser dados para colocar a segurança em prática. Não é o número de especialistas em segurança que você deve aumentar, mas o número de pessoas desenvolvedoras ou outras funções que também cuidam da segurança dentro de um grupo. Assim, você aumenta o espaço de segurança organicamente.”

“Há um problema quando você pensa em segurança isoladamente. Você precisa desenvolver o talento nas equipes existentes para que elas entendam os passos a mais que precisam ser dados para colocar a segurança em prática.”

Harinee Muralinath

Capability Lead, Thoughtworks

“Certamente nossa experiência na Thoughtworks indica que um número expressivo de pessoas, mesmo não tendo funções ligadas à segurança, preocupa-se profundamente e deseja aumentar sua capacidade de segurança”, concorda Doherty. “Se você puder identificar quem são essas pessoas e dar a elas um papel a desempenhar nessa transformação, será extremamente benéfico.”

“Se você não pode contratar todas as pessoas qualificadas de que precisa, cultive-as”, diz Gumbley. “De forma muito similar ao que acontecia com DevOps no passado, há uma enorme comunidade em torno da segurança atualmente, com todos os tipos de recursos e oportunidades disponíveis para colaborar e aprender. Nesse momento, é um espaço mais diversificado, estimulante e inovador do que vivenciei em qualquer outro momento da minha vida. A segurança não é chata mais.”

“Há uma enorme comunidade em torno da segurança atualmente, com oportunidades para colaborar e aprender. É um espaço mais diversificado, estimulante e inovador. A segurança não é chata mais.”

Jim Gumbley

Cyber Security Principal, Thoughtworks

Novas métricas de desempenho

De acordo com Doherty, decretos ou controles empurrados de cima para baixo não cultivam o senso comum de segurança que as empresas deveriam buscar. “Faz-se necessária a construção de comportamentos e normas e, para que funcionem, não é particularmente útil que a diretoria diga 'essas são as regras', comenta ele. “A lideranças precisam abrir espaços e ajustar os incentivos”.

Especificamente, os incentivos precisam mudar de forma a mostrar que o objetivo final da segurança não é diferente de outras funções na organização: entregar valor. “Frequentemente ouço gerentes de produto falando sobre a necessidade de entregar valor para clientes, mas não sobre segurança”, explica Doherty. “Mas a segurança protege o valor para clientes e a redução do risco significa um aumento no valor esperado.”

Em muitas organizações, as métricas de desempenho de segurança refletem a percepção de que se trata de um mecanismo de controle ou uma solução paliativa, e não uma contribuição de valor. “Os KPIs de segurança tendem a ser muito mal planejados”, diz Doherty. “Se você pede às pessoas que reduzam o número de incidentes, há uma maneira fácil de fazer isso: elas simplesmente não falam sobre o que está acontecendo. Isso significa que você não evolui com o tempo.”

“Frequentemente ouço gerentes de produto falando sobre a necessidade de entregar valor para clientes, mas não sobre segurança. Mas a segurança protege o valor para clientes e a redução do risco significa um aumento no valor esperado.”

Robin Doherty

Lead Security Architect, Thoughtworks

Da mesma forma, se as equipes de segurança são incentivadas apenas a reduzir os riscos, muitas vezes entrarão em conflito com o resto da organização, especialmente com os times de entrega, que geralmente são motivados a lançar produtos o mais rápido possível.

A resposta, de acordo com Gumbley, é tornar o risco um critério de avaliação para toda a organização. “As melhores práticas estabelecidas em torno do gerenciamento de riscos são a solução para o problema”, diz ele. “Pode ser ser um registro de risco – um conjunto priorizado de riscos que você alinha como negócio. O importante é que o conjunto de riscos seja propriedade da empresa, não da equipe de segurança.”

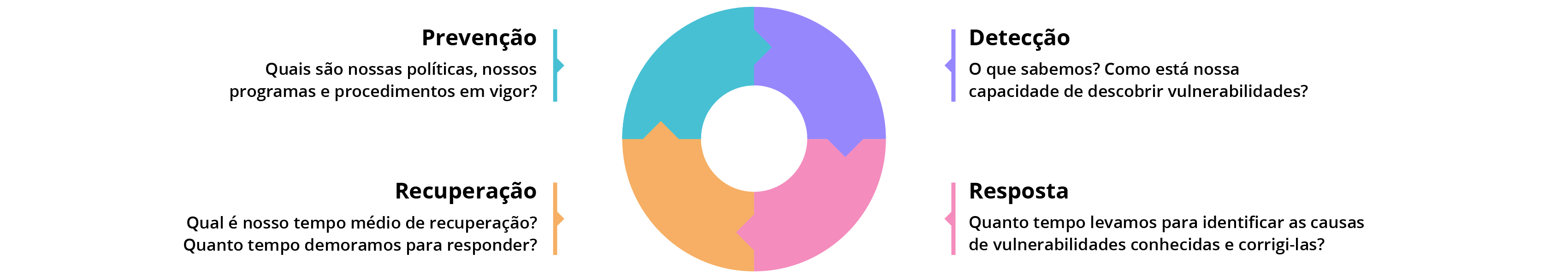

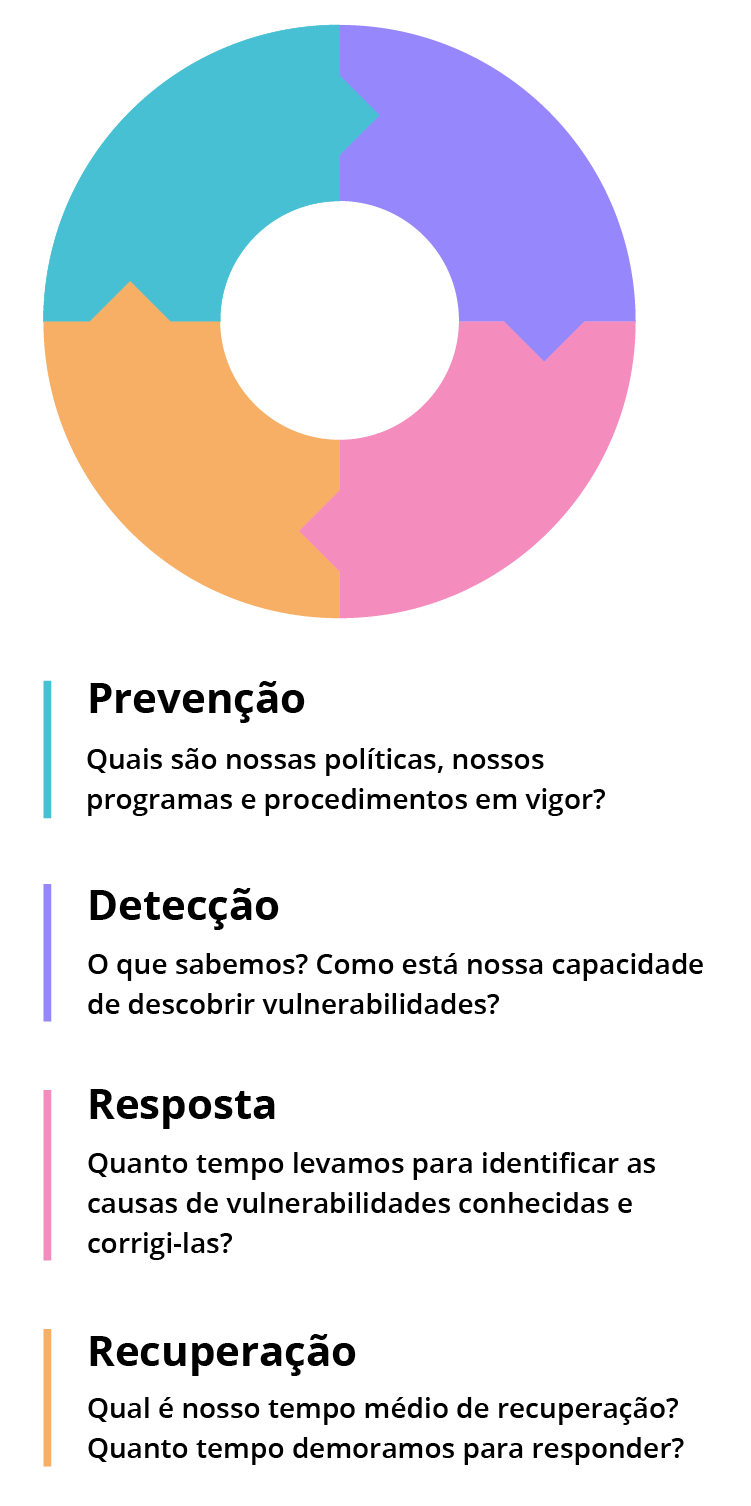

Ao mesmo tempo, Muralinath acredita que mais métricas devem ser construídas em torno de onde e quando as vulnerabilidades são detectadas. “Quanto tempo você demorou para encontrar o defeito – foi durante o desenvolvimento inicial ou em produção? Seu pipeline deve ser configurado de forma que sua compilação não prossiga para um determinado ambiente se certos tipos de testes falharem”, ela explica. “O que você realmente está medindo é a eficácia desses programas, bem como o conhecimento e a conscientização de suas equipes.”

Quando o inevitável acontece

Independentemente de como a segurança é avaliada e incentivada, é quase certo que todas as empresas terão que enfrentar um incidente de quebra de segurança. No entanto, isso não precisa ser algo considerado desastroso se a empresa executado o que Gumbley chama de "etapa zero – planejamento, prática e preparação".

“Se você não se preparou, não tem nenhuma chance”, diz ele. “Vale presumir que seu negócio eventualmente sofrerá uma violação de segurança, e pensar sobre quem você irá acionar nesse tipo de situação – seja para suporte jurídico, proteção de dados ou uma resposta técnica.”

No caso de um incidente, a prioridade imediata deve ser identificar e resolver a vulnerabilidade, diz Tripathy. “Se foi uma versão mais antiga do software que foi explorada, atualize-a. Se for um banco de dados exposto no back-end, bloqueie os acessos à rede.” O passo seguinte é "comunicar e informar sua base de clientes – e ser transparente sobre isso".

“Se as informações de sua base de clientes foram afetadas, é melhor comunicar o incidente com precisão e fornecer soluções concretas. Dessa forma, você não apenas alerta, como também promove confiança em clientes.”

Harinee Muralinath

Capability Lead, Thoughtworks

“Se as informações de sua base de clientes foram afetadas, é melhor comunicar isso abertamente”, concorda Muralinath. “É importante entender a profundidade (da violação) o suficiente para ser capaz de divulgá-la com precisão e fornecer passos concretos sobre o que vem a seguir. Você precisa apresentar soluções junto às informações, de modo que não esteja apenas alertando, mas também promovendo confiança em clientes.”

Uma vez que a poeira baixar, uma análise minuciosa pode transformar um incidente em uma oportunidade de aprender, mas nunca em um momento de culpabilização. Como Tripathy aponta, a maioria dos incidentes “não se deve apenas à violação de uma camada; geralmente é uma configuração incorreta de várias camadas”. Por isso, é difícil apontar o dedo para uma única pessoa ou ponto de falha.

“Você precisa fazer algum tipo de retrospectiva, mesmo para 'quase incidentes'”, concorda Gumbley. “Mas, no final do dia, atribuir culpa não vai ajudar a prevenir o próximo incidente. As violações são tão complexas que sempre há várias causas e, com muitos sistemas hoje consistindo em uma colcha de retalhos de várias fornecedoras, de diferentes organizações e estruturas de trabalho, essa busca pode se tornar um verdadeiro campo minado.”

O ciclo de segurança enxuto

“A grande prioridade deve ser aprender com pequenos incidentes”, diz Doherty. “Quando você está buscando o progresso, existe a tentação de apenas seguir em frente, mas é importante resistir a isso. Reconheça que você cometeu um erro que, felizmente, não levou sua empresa às manchetes desta vez – mas com algumas variáveis isso poderia ter acontecido. Quando a responsabilidade pela segurança é distribuída, todas as pessoas precisam estar cientes desses desdobramentos. Você deve compartilhar não apenas informações, mas o contexto de como isso aconteceu, tornando o incidente compreensível para todas as pessoas.”

Conclusão: planejando para o desconhecido

Este ano tem sido um bom lembrete de que nenhuma empresa pode prever quais riscos ou ameaças à segurança podem estar à espreita – mas de acordo com Gumbley, para as empresas que estão planejando 2021, não há razão para não tentar.

“Você deve constantemente verificar, tentar detectar ameaças potenciais, medir seu impacto ou risco e, caso sejam significativas o suficiente, agir”, diz ele. “O ataque de ransomware WannaCry é um exemplo perfeito – houve um período de seis meses em que as organizações poderiam ter antecipado a ação e ajustado alguns de seus servidores. É possível antecipar o que está por vir sempre? Sem chance. Mas você pode fazer melhor do que esperar passivamente? Absolutamente."

“É possível antecipar o que está por vir sempre? Sem chance. Mas você pode fazer melhor do que esperar passivamente? Absolutamente.”

Jim Gumbley

Cyber Security Principal, Thoughtworks

A automação, especialmente na forma de infraestrutura como código e em áreas como testes, detecção de ameaças e alertas, possui um potencial significativo para ajudar as empresas a aprimorar a segurança, acelerando processos e reduzindo ocorrências de erro humano.

Especialistas da Thoughtworks alertam, entretanto, que a pressa em investir nas mais recentes soluções de segurança habilitadas por IA pode ter consequências negativas. “É muito fácil concluir que você precisa de IA para resolver um problema, porque a tecnologia pode parecer uma bala de prata”, diz Doherty. “Mas não é, e na maioria dos casos há muito mais que as empresas podem fazer para entender o que está acontecendo em seus sistemas antes de começar a se preocupar com isso.”

“Nos casos em que você tem parâmetros definidos, em um sistema que você pode identificar e medir, a IA pode ser bem aproveitada, mas depende do que está em jogo”, diz Tripathy. “Sempre há coisas que são melhor executadas manualmente. Um princípio básico de segurança é que o custo dos controles que você está implementando não pode ser maior do que o valor do ativo de negócios que você está tentando proteger.”

“Um princípio básico de segurança é que o custo dos controles que você está implementando não pode ser maior do que o valor do ativo de negócios que você está tentando proteger.”

Neelu Tripathy

Security Practice Lead, Thoughtworks

Embora os riscos continuem a aumentar, especialistas também veem muitos motivos para esperança em relação ao futuro da segurança empresarial, à medida que mais organizações adotam medidas proativas, até mesmo inventivas.

“Definitivamente, vejo as pessoas investindo mais em segurança e as lideranças realmente tem se mostrado preocupadas. Por isso, se você oferecer consultoria em segurança, elas ouvirão”, diz Muralinath.

Tripathy aponta para programas de recompensa por bugs – pelos quais as empresas gratificam indivíduos por reportar problemas ou vulnerabilidades – como um exemplo promissor de como as práticas de segurança estão começando a ir além.

“As organizações estão começando a entender que podem não ter os recursos para detectar todos os ataques que são introduzidos ou problemas latentes em seus aplicativos”, diz ela. “Quando uma pessoa está inserida em determinado ambiente, ela desenvolve uma série de suposições. Nesse caso, visões externas podem evidenciar algo muito diferente. Isso definitivamente precisa ser feito com cuidado, mas é uma maneira muito inteligente de olhar para a segurança e me deixa otimista sobre o que está por vir.”

Tendências como essas reforçam a teoria de que, quando se trata de fortalecer as defesas contra ameaças emergentes, as empresas podem se beneficiar mais com os esforços que ampliam as perspectivas.

“Os controles funcionam bem, mas ainda há muitas pessoas que não consideram a segurança em seus processos de tomada de decisão”, explica Doherty. “É importante desenvolver a capacidade de avaliar o risco em geral, não apenas o risco de segurança. É uma coisa difícil porque o escopo do que você precisa se preocupar como ser humano ou tecnologista cresceu. Há cada vez mais coisas que cada indivíduo precisa internalizar e assumir um pouco de responsabilidade. O poder dessa compreensão não pode ser subestimado.”

“É importante desenvolver a capacidade de avaliar o risco em geral, não apenas o risco de segurança. É uma coisa difícil porque o escopo do que você precisa se preocupar como ser humano ou tecnologista cresceu. O poder dessa compreensão não pode ser subestimado.”

Robin Doherty

Lead Security Architect, Thoughtworks

Por JoJo Swords

Perspectives na sua

caixa de entrada

Insights de tecnologia e negócios para líderes digitais.

Inscreva-se para receber artigos, podcasts, vídeos e convites para eventos e webinars com os pontos de vista de especialistas da Thoughtworks sobre temas relevantes.