Pensamiento de diseño para incrementar la seguridad de la información y la privacidad de datos

Por

Publicado: June 19, 2017

Las mejores prácticas de seguridad digital y privacidad de datos son esenciales para las organizaciones de todos los tipos y tamaños. Se ha escrito mucho acerca de las amenazas, ataques DDoS (denegación de servicio distribuida), batallas legales, ransomware y órdenes ejecutivas que impactan en este panorama. Me interesa la forma en que ponemos al reconocimiento de la amenaza en acción práctica y colaborativa, y en la forma de reclutar compañeros, jefes, empleados y familia para trabajar contigo en reducir amenazas, mientras protegemos la privacidad e incrementamos la seguridad.

¿Cómo pueden los líderes priorizar y gestionar la responsabilidad adicional de la seguridad y privacidad mientras dirigen un negocio creciente u organización sin fines de lucro? Encontramos pistas al mirar la historia y el éxito del pensamiento de diseño. El pensamiento de diseño es considerado ahora una capacidad esencial de negocio porque forza a las organizaciones a reimaginar su propuesta de valor aplicando un enfoque centrado en el cliente. Pero esto te ayudará sólo en parte. Su verdadero valor se materializa sólo cuando una organización se puede reorganizar internamente. De esta forma, puede colaborar para hacer de las ideas el resultado consistente del pensamiento de diseño, creando una realidad comprobada y verdadera para sus clientes. Lo mismo es cierto respecto a la aplicación de mejores prácticas en seguridad y privacidad con el objeto de que la organización siga creciendo y de alcanzar las crecientes demandas del mercado.

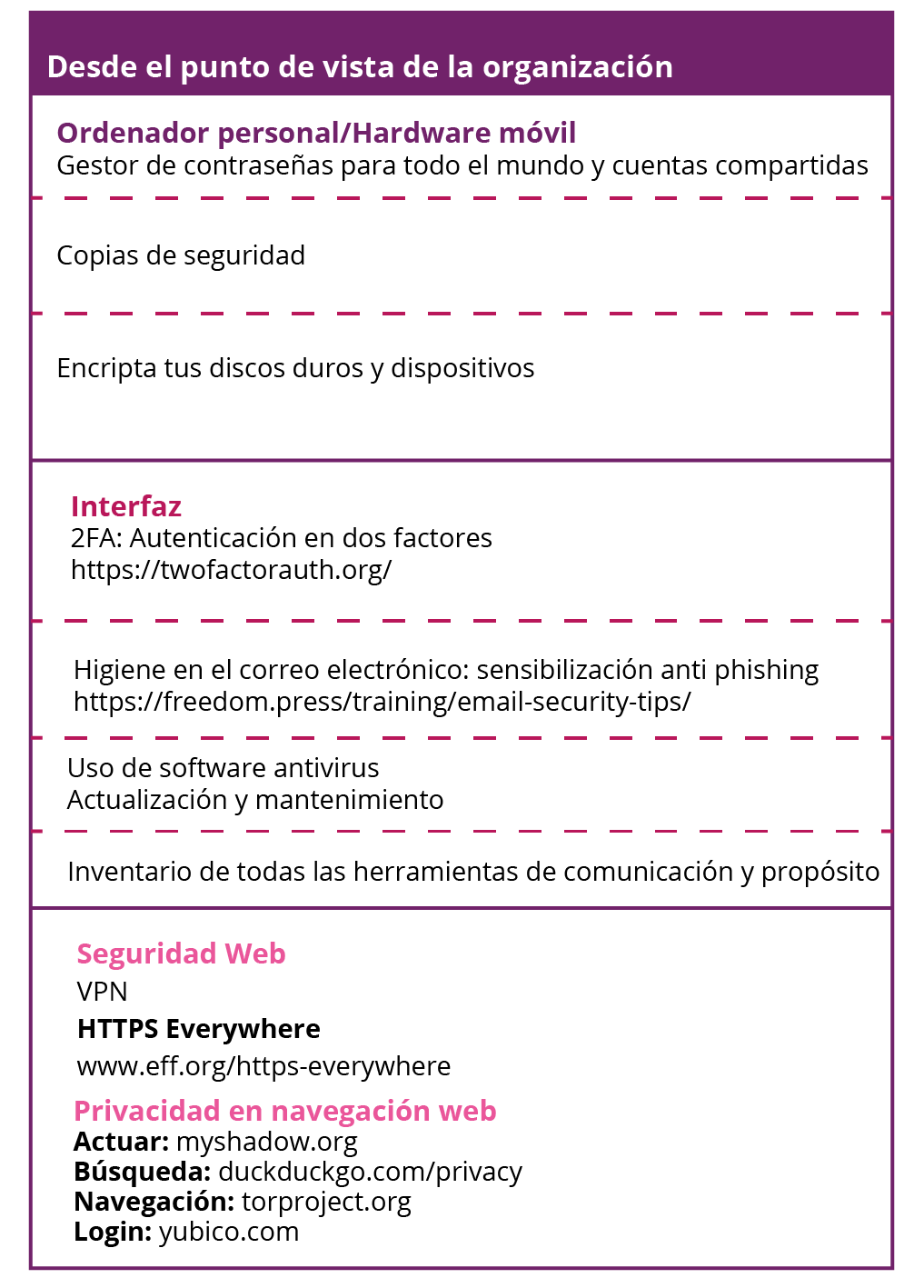

Una vez que posees conocimiento sobre qué activos tiene tu organización, es hora de idear cómo tratarlos y qué priorizar. Ayuda: el cambio en el comportamiento siempre será una parte significativa de la mejora de tu estado de seguridad y privacidad. Hay un número de victorias sencillas para implementar y comportamientos que recomendar de inmediato. Discutir algunos de éstos como equipo y comprometerse con ellos, conducirá a otras ideas y compromisos que encajen con las necesidades específicas de tu organización.

Todos los empleados deberían estar usando gestores de contraseñas (como Enpass o 1Password). Esto hace posible que el usuario mantenga las contraseñas complejas sin tener que recordarlas todas. Esto asegura que las contraseñas para cada sitio sean únicas. También, hace difícil que un atacante reuse una contraseña que puede haber sido obtenida en un sitio comprometido, limitando el alcance de daños potenciales.

Este sitio tiene más información sobre gestores de contraseña. Elimina el uso de cuentas compartidas. Las cuentas compartidas a menudo son difíciles de administrar, complejas de monitorizar y casi imposible de asegurar quién tiene acceso. Cada persona debe tener acceso mediante su propia cuenta a los datos que necesita. Es común que las cuentas compartidas tengan una larga vida y puedan convertirse en una ‘puerta trasera’ que perdura más que aquellos que tienen conocimiento de su existencia.

Traducción realizada por: Reynier Puro y Jorge Agudo

¿Cómo pueden los líderes priorizar y gestionar la responsabilidad adicional de la seguridad y privacidad mientras dirigen un negocio creciente u organización sin fines de lucro? Encontramos pistas al mirar la historia y el éxito del pensamiento de diseño. El pensamiento de diseño es considerado ahora una capacidad esencial de negocio porque forza a las organizaciones a reimaginar su propuesta de valor aplicando un enfoque centrado en el cliente. Pero esto te ayudará sólo en parte. Su verdadero valor se materializa sólo cuando una organización se puede reorganizar internamente. De esta forma, puede colaborar para hacer de las ideas el resultado consistente del pensamiento de diseño, creando una realidad comprobada y verdadera para sus clientes. Lo mismo es cierto respecto a la aplicación de mejores prácticas en seguridad y privacidad con el objeto de que la organización siga creciendo y de alcanzar las crecientes demandas del mercado.

Entiende lo que tienes y quién puede quererlo

Cuando se emplea un proceso de pensamiento de diseño para innovación, las organizaciones comienzan intentando entender cada hábito, emoción y motivación de los consumidores y empleados, siempre buscando detalles acerca de sus necesidades no cubiertas. Adoptar un pensamiento en seguridad y privacidad no es diferente. Asocia los activos valiosos de la organización con quienes puedan tener acceso a ellos, en el presente e históricamente. Examina cómo los empleados utilizan los datos, herramientas y prácticas para entender el panorama de riesgos o quién puede tener acceso a los datos. Para aplicar un pensamiento centrado en la seguridad y la privacidad, los líderes quieren entender qué tipos de datos custodian, dónde están estos datos y qué están utilizando para comunicarlos, tanto interna como externamente. Incluso, si no crees que la organización tiene adversarios obvios, por el mismo hecho de que ésta retiene y procesa datos, hay actores que desean dañar, robar o explotar tus activos de información.El inventario que ayuda a entender: relaciona quién tiene acceso a los sistemas y a qué nivel

Crear un inventario de todo lo digital, intangible y hardware puede ser una forma valiosa y sorprendente de encontrar cuántos puntos de entrada tiene un atacante a tus activos de datos. Aquí hay un ejemplo de un Lienzo de Modelo de Negocio (Business Model Canvas), éste es un tablero de control que ayuda a hacer tormenta de ideas e identificar todos los activos notables en tu organización:

Idea y prioriza qué merece ser tratado

Una vez que posees conocimiento sobre qué activos tiene tu organización, es hora de idear cómo tratarlos y qué priorizar. Ayuda: el cambio en el comportamiento siempre será una parte significativa de la mejora de tu estado de seguridad y privacidad. Hay un número de victorias sencillas para implementar y comportamientos que recomendar de inmediato. Discutir algunos de éstos como equipo y comprometerse con ellos, conducirá a otras ideas y compromisos que encajen con las necesidades específicas de tu organización.

Cómo los activos pueden estar en riesgo

Aquí tienes algunas cosas que han mejorado sobre seguridad y privacidad básicas:

1. Conocer íntimamente los términos del SLA (Service Level Agreement) para todos los recursos vitales del negocio como hospedaje de sitios web o CMS y herramientas de relaciones con clientes

Si estás utilizando un proveedor para alojar tu sitio web debes estudiar el SLA para ver si éste protege tus datos en caso de una emergencia. Una regla simple es: si no estás pagando por un producto, eres el producto. A menudo las versiones gratis vienen con los planes de recuperación y protección más bajos posibles, entonces es bueno conocer en qué nos metemos y qué estamos protegiendo o no cuando usamos algo vital en el desempeño de una organización como lo es el uso de un sitio web. Si hay una parte pagada o un componente que suponga un pequeño costo extra, se pudiese considerar el mejorar los términos del SLA. Adicionalmente, hay que prestar atención en dónde se almacenan los respaldos o copias de seguridad ante cualquier desastre pues se debería tener la opción de mantener una copia propia de los datos en caso de que el proveedor los pierda.2. Escribe tus propias políticas y términos de servicio

El Instituto Nacional de Estándares y Tecnología (NIST) tiene ejemplos y plantillas de políticas de seguridad digital y privacidad de datos que pueden y deben ser adaptadas a las necesidades de cualquier organización. La estación de radio WNYC, hogar del podcast ‘note to self’ y ‘the tech show about being human’ tiene un 'términos de servicio' claro y en lenguaje plano que se puede usar como punto de partida. Las buenas políticas y términos de servicio no deben tener siempre 50 páginas y pueden ser escritos en lenguaje legal especializado. Se puede hacer una lluvia de ideas con el equipo acerca de los valores, principios y hábitos aceptables y no aceptables que se espera de los empleados, patrocinadores, comités y clientes para llevarlos a tus propios términos y servicios a la medida. Para buscar inspiración sobre esto, dirígete a este podcast.3. Elige buenas herramientas: minimiza la cantidad de herramientas que usas para la comunicación y trata de consolidarlas mientras puedas

Una de las formas de reducir riesgos es tener a todo el mundo en la organización usando el mismo servicio de nube, teniendo especial cuidado en quién tiene cuál permiso. Adicionalmente, se debe optar por herramientas de código abierto como Signal, WhatsApp o Keybase como herramientas secundarias para la comunicación mientras se pueda. Más importante aún, hay que asegurarse de tener todos los dispositivos de hardware respaldados y encriptados. Esto puede ser tan sencillo como activar FileVault2 (MacOs) o BitLocker (Windows). En los teléfonos, las versiones modernas de Android vienen con la encriptación de ficheros o del disco completo. En iOS, también viene encriptado por defecto.Todos los empleados deberían estar usando gestores de contraseñas (como Enpass o 1Password). Esto hace posible que el usuario mantenga las contraseñas complejas sin tener que recordarlas todas. Esto asegura que las contraseñas para cada sitio sean únicas. También, hace difícil que un atacante reuse una contraseña que puede haber sido obtenida en un sitio comprometido, limitando el alcance de daños potenciales.

Este sitio tiene más información sobre gestores de contraseña. Elimina el uso de cuentas compartidas. Las cuentas compartidas a menudo son difíciles de administrar, complejas de monitorizar y casi imposible de asegurar quién tiene acceso. Cada persona debe tener acceso mediante su propia cuenta a los datos que necesita. Es común que las cuentas compartidas tengan una larga vida y puedan convertirse en una ‘puerta trasera’ que perdura más que aquellos que tienen conocimiento de su existencia.

Prueba e implementa, rápido y lento

Un modelo de amenazas completo con expertos en seguridad puede traer tanto tácticas de mejoras rápidas como estrategias a largo plazo que traten amenazas y construyan mejores prácticas. Sin embargo, el pensamiento de diseño, de seguridad y privacidad, se trata más de entender el comportamiento de las personas y sus hábitos que de cualquier otra cosa. En este contexto, los individuos y organizaciones pueden ver una imagen completa de lo que deben implementar en su estrategia de seguridad y privacidad. Se debe crear un plan regular de pruebas, evaluaciones y retrospectivas para saber qué está funcionando o no dentro de la organización. Si deseas conocer más acerca del modelamiento de amenazas, por favor, consulta estas fuentes: Hoy en día, una de las oportunidades más importantes que una organización puede aprovechar, para crear valor de forma consistente, es implementar una seguridad digital fuerte y mejores prácticas en la seguridad de datos. Queremos ver una amplia adopción del pensamiento en seguridad y privacidad como reflejo del pensamiento de diseño de las dos décadas pasadas. Las organizaciones pueden empezar esta adopción utilizando métodos de pensamiento de diseño.Traducción realizada por: Reynier Puro y Jorge Agudo

Aviso legal: Las declaraciones y opiniones expresadas en este artículo son las del autor/a o autores y no reflejan necesariamente las posiciones de Thoughtworks.